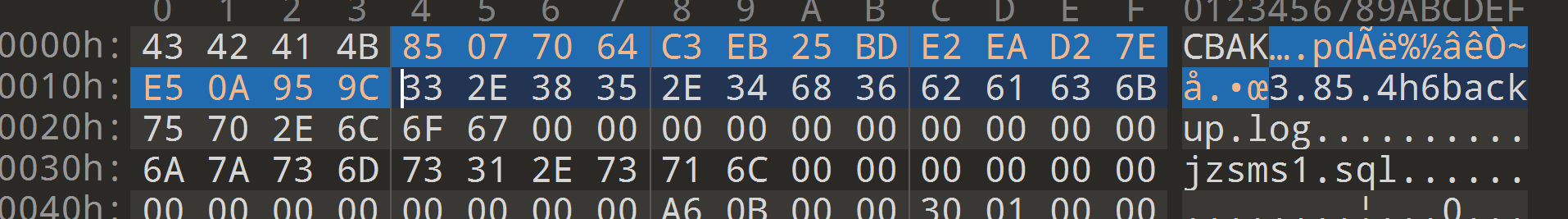

1. 版本信息

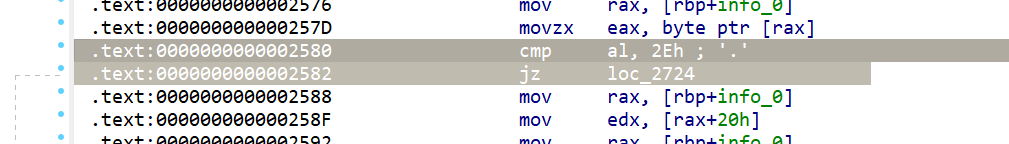

请选手分析备份恢复系统中的备份工具 myback 程序,获取备份工具的版本信息。 版本信息为一串类似 .***. 的字符串,注意星号不具有占位意义,不代表具体的字符串长度。 【答案标准】例:若获取的版本信息为:123.456.789,则提交的 案为:123.456.789。

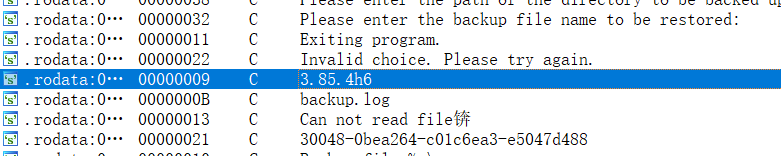

ida F12

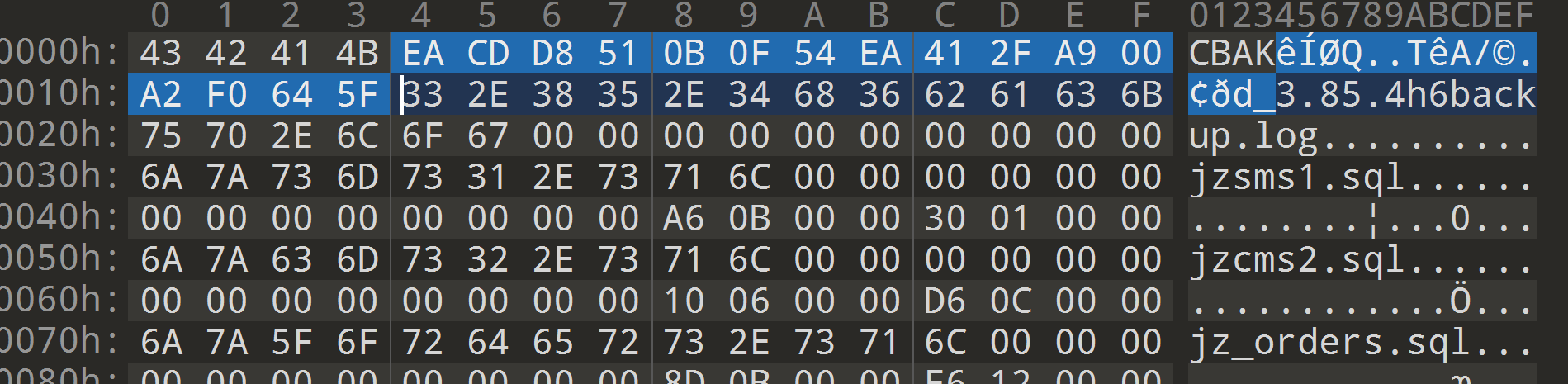

3.85.4h6

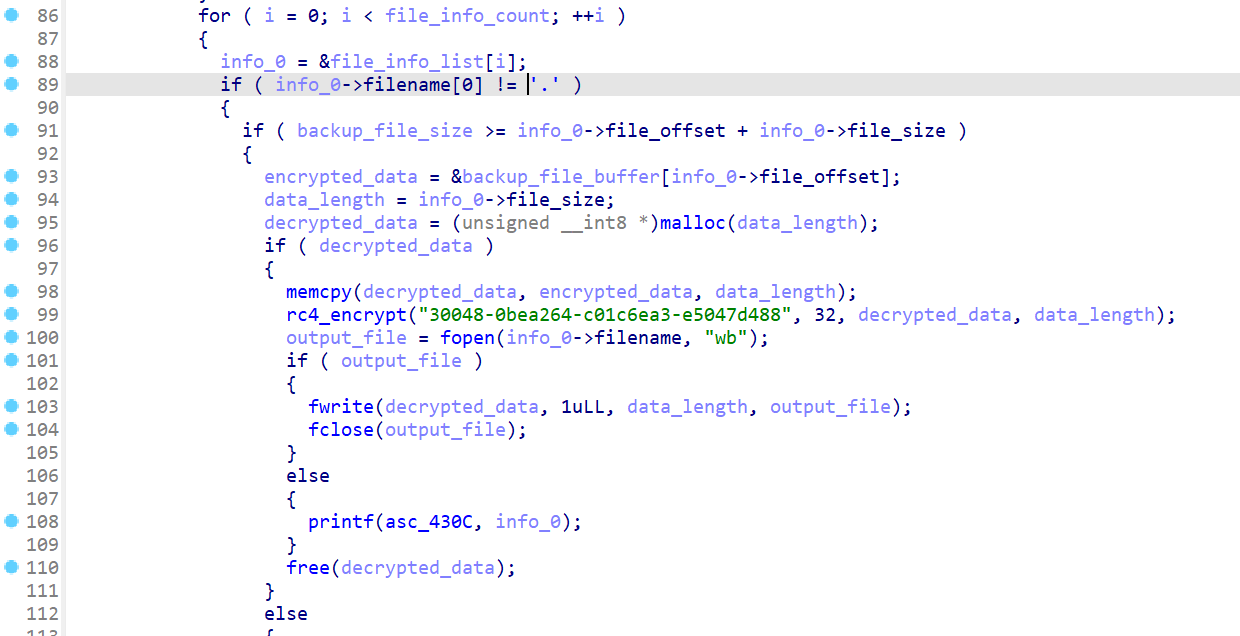

2. 解密的密钥

请选手分析备份恢复系统中的备份恢复工具 myback 中的备份 / 恢复逻辑,找到用于解密的密钥。 【答案标准】例:若找到用于解密的密钥为字符串 123456。则提交最终 案为:123456。

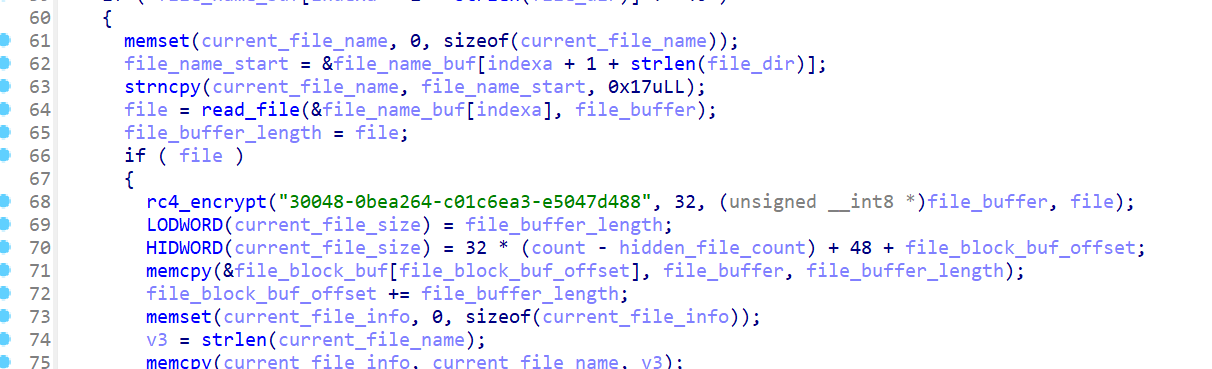

在backup_file函数中对文件进行rc4加密

30048-0bea264-c01c6ea3-e5047d488

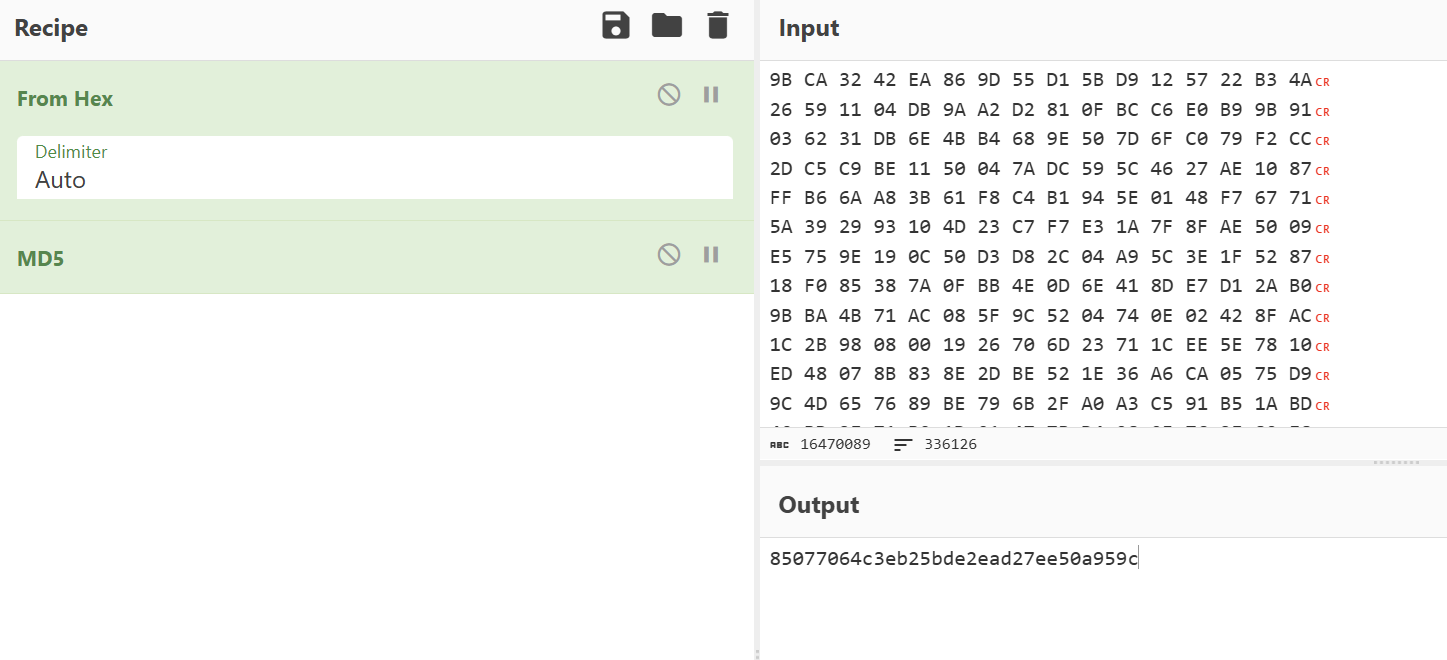

3. 完整性校验值

请选手分析备份恢复系统中的备份恢复工具 myback 在生成备份文件的逻辑,发现备份工具使用一种常见的方式来校验备份文件的完整性,并且将生成的完整性校验字符串保存在了备份文件中,请选手分析备份恢复工具,找到备份文件 202410311935.cbak 完整性校验值。 【答案标准】例:完整性的校验值使用字符串的形式提交,如若完整性校验值的 16 进制为 3A 32 33 34 35 36 37 38 39 30,则应提交的 案为 3A323334353637383930,空格仅为显示效果,非答案中字符。 案中所有的英文字符均为大写字符。

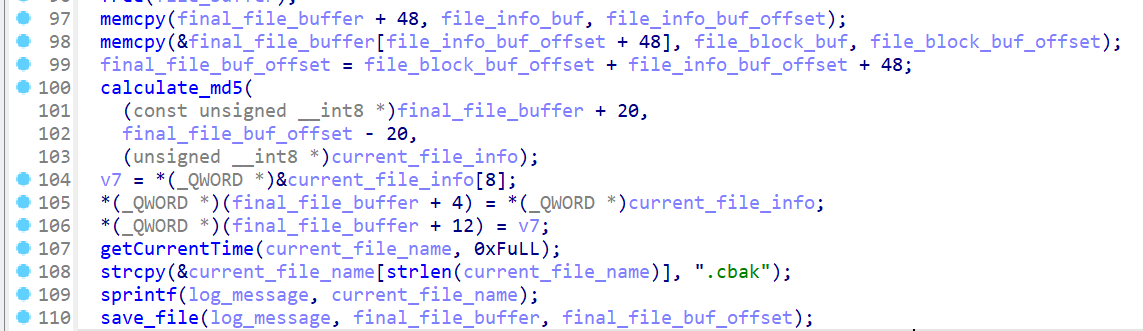

在backup_file函数最后对文件内容计算md5(current_file_info),并储存在final_file_buffer + 4处,即文件开头向后偏移四字节

EACDD8510B0F54EA412FA900A2F0645F

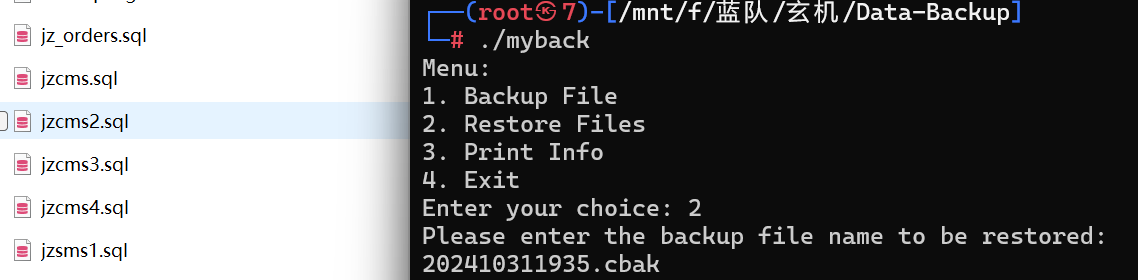

4.恢复被破坏的源码备份文件

攻击者修改了备份文件,导致某些文件无法被成功恢复出来(202410311935.cbak 已被攻击者修改)。请选手分析备份恢复系统中的备份恢复程序 myback,结合现有的备份文件 202410311935.cbak 修复备份文件,使之能够成功恢复出所有的文件,其中有个文件包含有商城门户网站部分的源码,将这个文件的 Md5 作为答案提交。 【答案标准】例:若某个 a.zip 文件中包含有商城源码文件,则计算 a.zip 文件的 32 位小写 Md5 字符串。将此 md5 字符串作为答案提交。

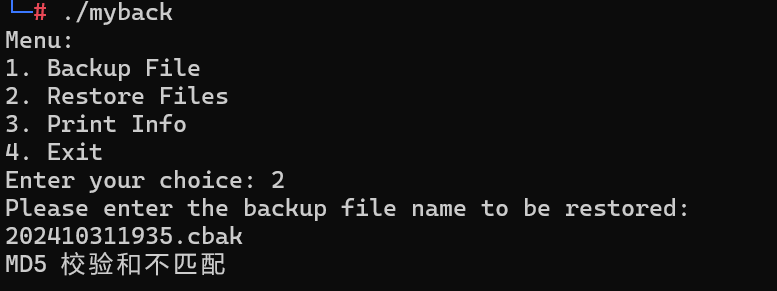

尝试解密,报错MD5 校验和不匹配

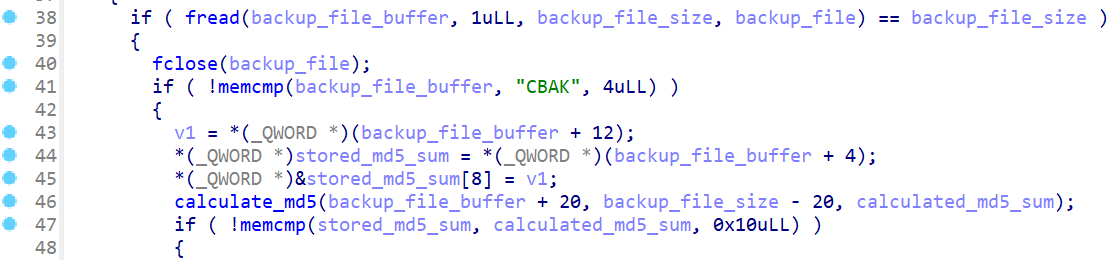

找到restore_files函数,对文件进行md5校验,计算从20偏移到文件末尾的md5值

我们手动计算并替换

85077064c3eb25bde2ead27ee50a959c

解压处6个sql文件,没有发现源码

研究一下发现对文件首字节进行检测,不会恢复.开头文件

直接nop掉这两行

解压出一个..........一个..............,binwalk一下发现是一个elf一个zip

┌──(root㉿7)-[/mnt/f/蓝队/玄机/Data-Backup]

└─# md5sum ..............

d64fb691c47bbadbfa4495732cb6d3ae ..............

5.分析后门文件的连接地址

备份文件经过修复后将所有文件成功地恢复了,但是发现有一个未知的文件,经过简单分析后,确认是攻击者留下的后门程序,请选手分析备份恢复系统中的后门程序,确定后门程序连接服务的地址 / 域名和端口。 【答案标准】例:若分析得到的后门服务的的 IP 的为 127.0.0.1 或者分析得到服务的的域名为 mst.com,对应的连接端口为 1234,则提交的 案为:IP 127.0.0.1:1234 或者域名 mst.com:1234。

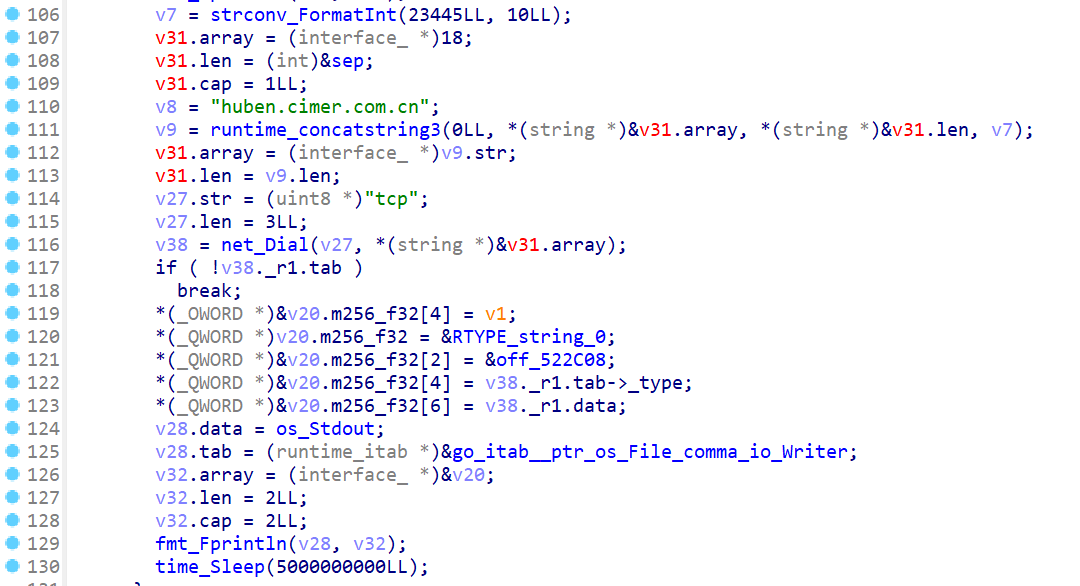

查看另一个ELF文件,go写的程序

找到main_main函数,有好几个ip和域名,只有最后huben.cimer.com.cn:23445进行网络连接(net_Dial)