信息搜集

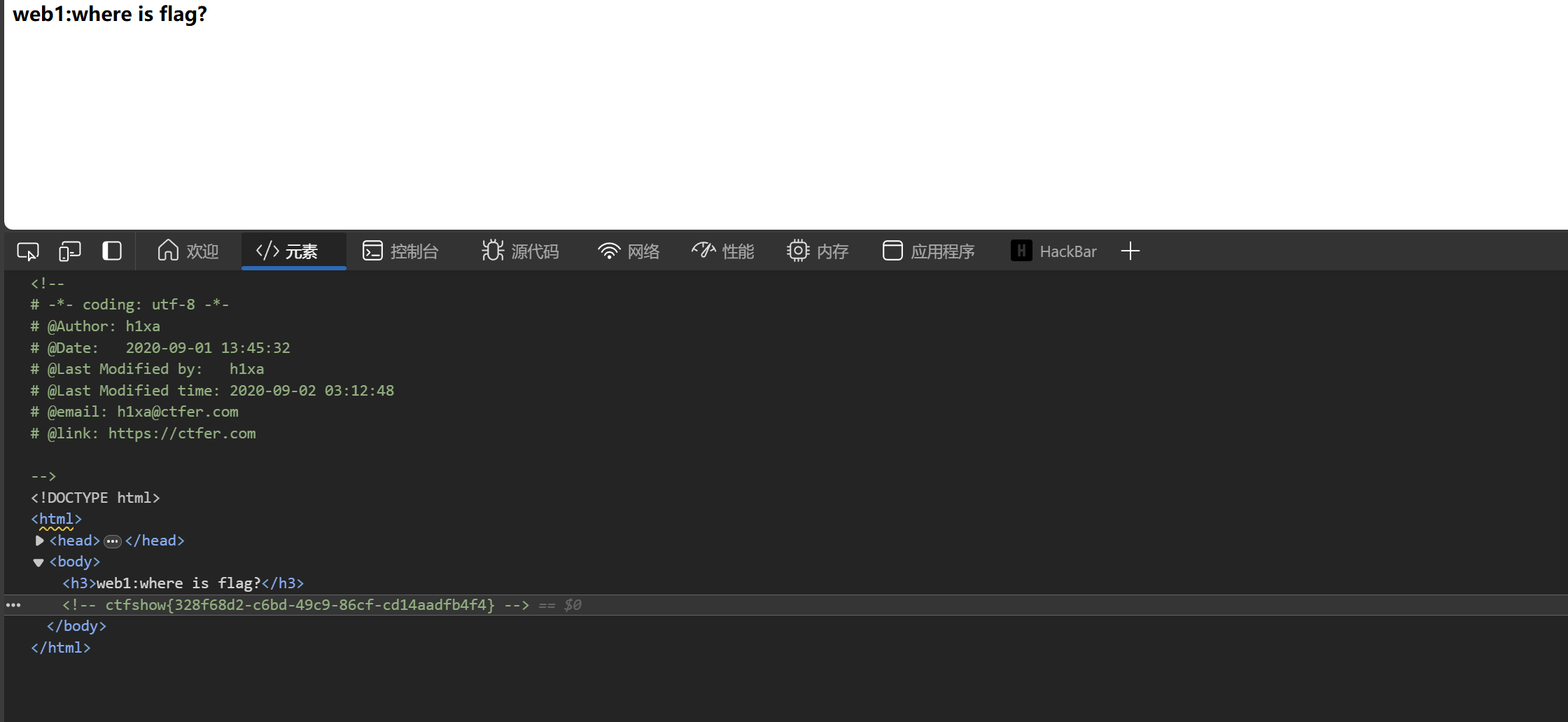

web1

开发注释未及时删除

F12查看源代码

ctfshow{328f68d2-c6bd-49c9-86cf-cd14aadfb4f4}

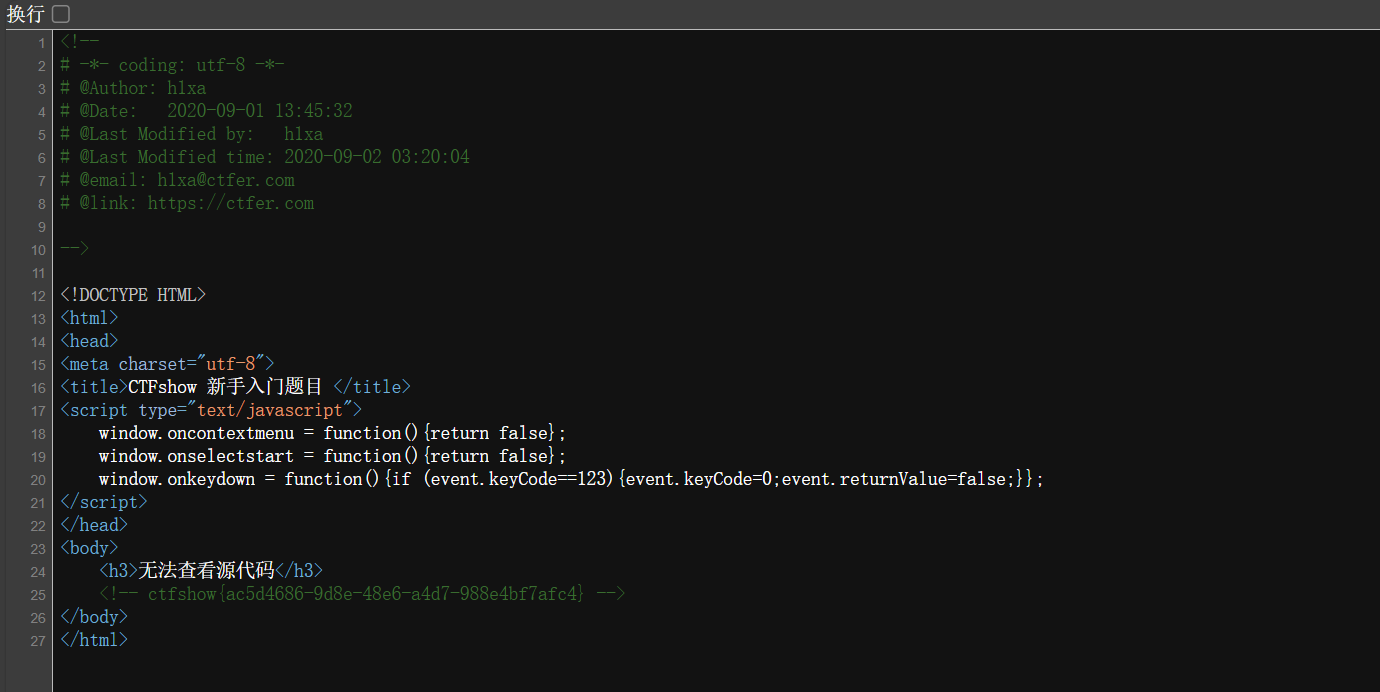

web2

js前台拦截 === 无效操作

法一

ctrl+u 查看源代码

法二

bp抓包

法三

<script type="text/javascript">

window.oncontextmenu = function(){return false};

window.onselectstart = function(){return false};

window.onkeydown = function(){if (event.keyCode==123){event.keyCode=0;event.returnValue=false;}};

</script>

js禁用了右键菜单、文本选择和F12键

禁用该网站js即可同web1

ctfshow{ac5d4686-9d8e-48e6-a4d7-988e4bf7afc4}

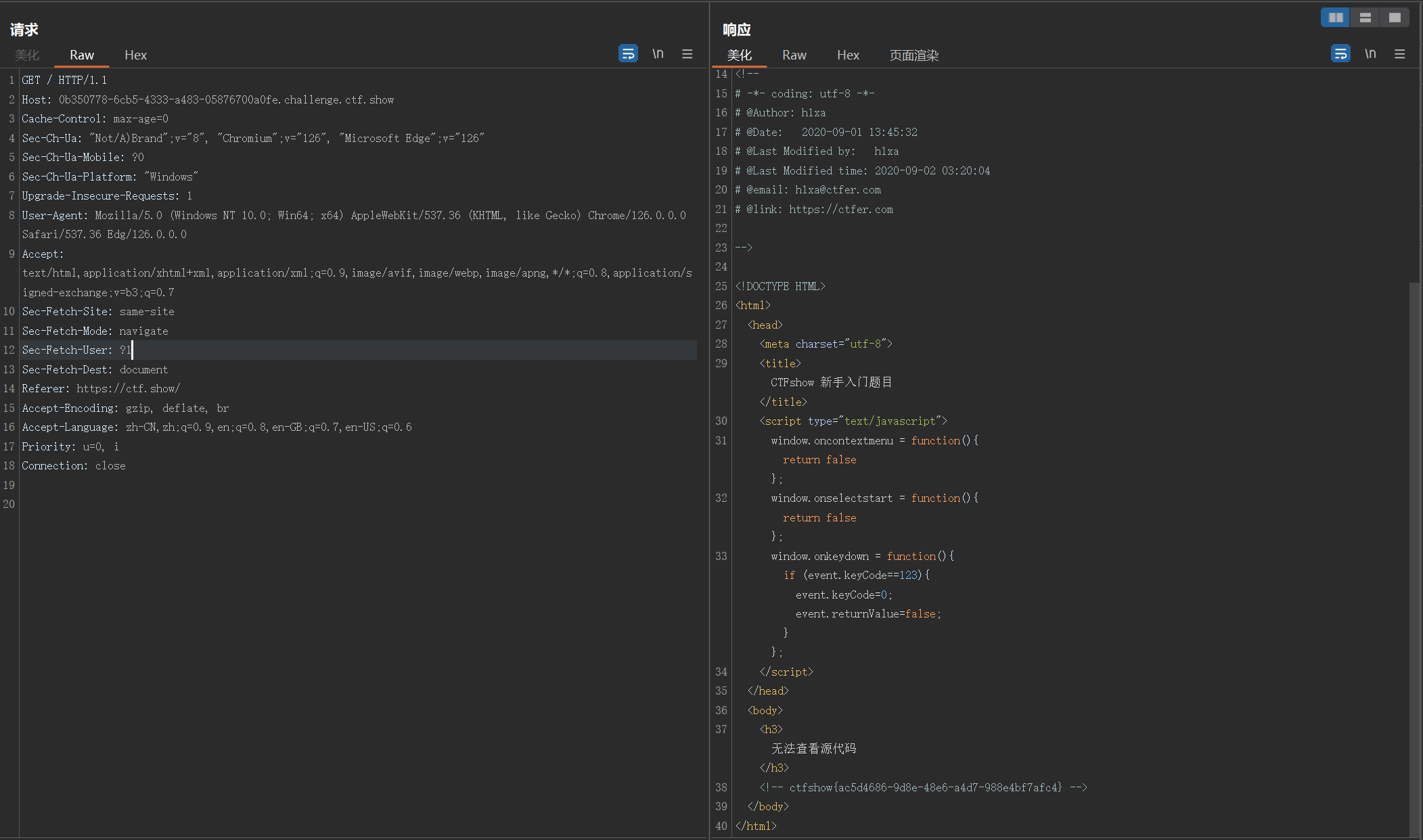

web3

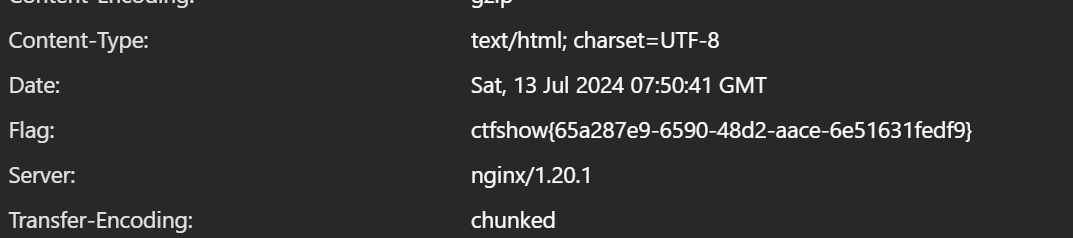

没思路的时候抓个包看看,可能会有意外收获

响应头中

ctfshow{65a287e9-6590-48d2-aace-6e51631fedf9}

web4

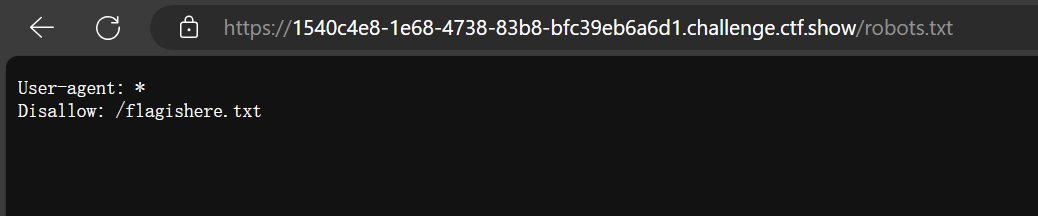

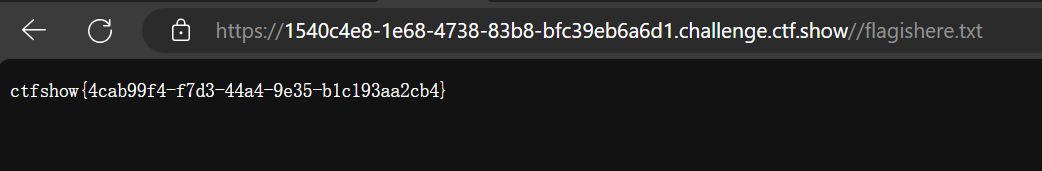

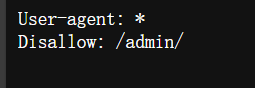

总有人把后台地址写入robots,帮黑阔大佬们引路。

访问/robots.txt路由

君子协议,非君子也,访问/flagishere.txt路由

ctfshow{4cab99f4-f7d3-44a4-9e35-b1c193aa2cb4}

web5

phps源码泄露有时候能帮上忙

访问/index.phps获取源码

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-01 14:14:17

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-01 14:34:53

# @email: [email protected]

# @link: https://ctfer.com

*/

//ctfshow{86e47f85-982b-4c77-a36b-a89fa62be354}

echo "web5:where is flag ?"

ctfshow{86e47f85-982b-4c77-a36b-a89fa62be354}

web6

解压源码到当前目录,测试正常,收工

/www.zip,解压fl000g.txt

flag{flag_here}

web7

版本控制很重要,但不要部署到生产环境更重要。

/.git路由,git代码泄露

ctfshow{b7d69a88-7667-4ae5-bf55-ef764f09c23e}

web8

版本控制很重要,但不要部署到生产环境更重要。

/.svn路由,svn泄露

ctfshow{201b2545-755b-47d6-8779-f41694253136}

web9

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

使用vim是会在操作目录下生成一个.swp临时文件,未正常退出会被保留

故该题访问/index.php.swp下载源码

ctfshow{95c6079b-8b45-446c-9e65-39a0e9594a6a}

web10

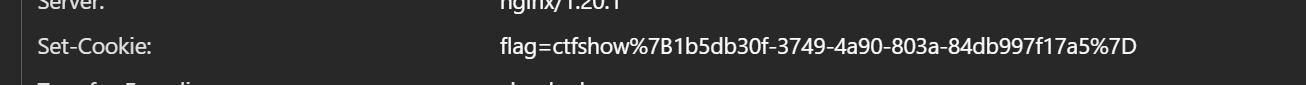

cookie 只是一块饼干,不能存放任何隐私数据

cookie中

ctfshow{1b5db30f-3749-4a90-803a-84db997f17a5}

web11

域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

flag{just_seesee}

web12

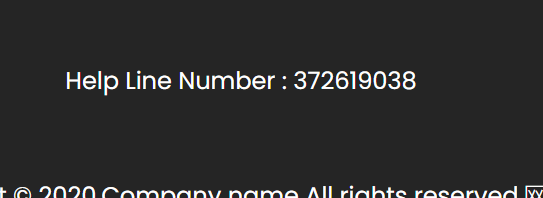

有时候网站上的公开信息,就是管理员常用密码

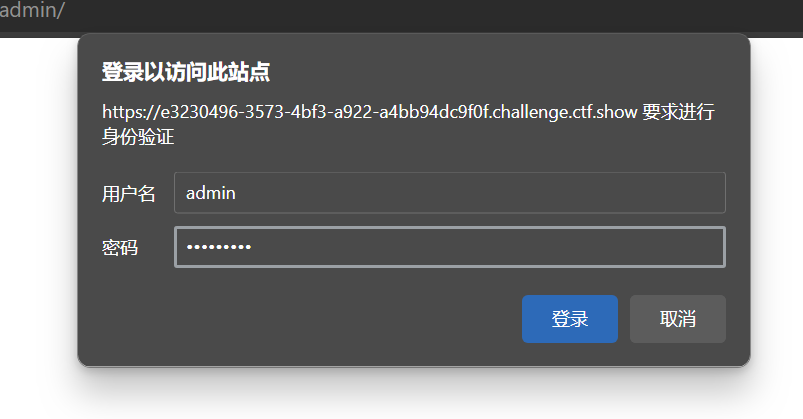

访问/robots.txt,发现/admin

访问/admin,猜一波用户名admin,网站最下面电话号码跟据提示应该是密码

ctfshow{f1a9aef2-9e52-492c-b39d-a13ae50c204f}

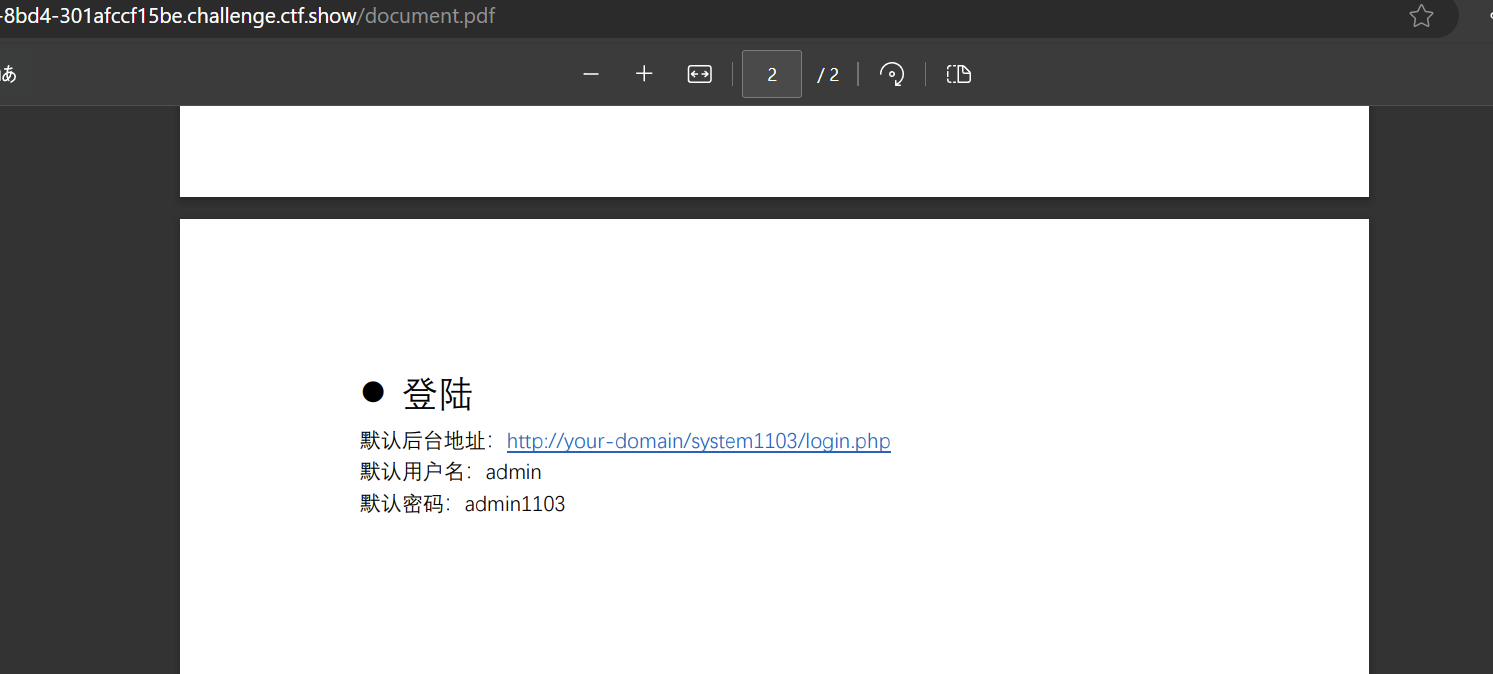

web13

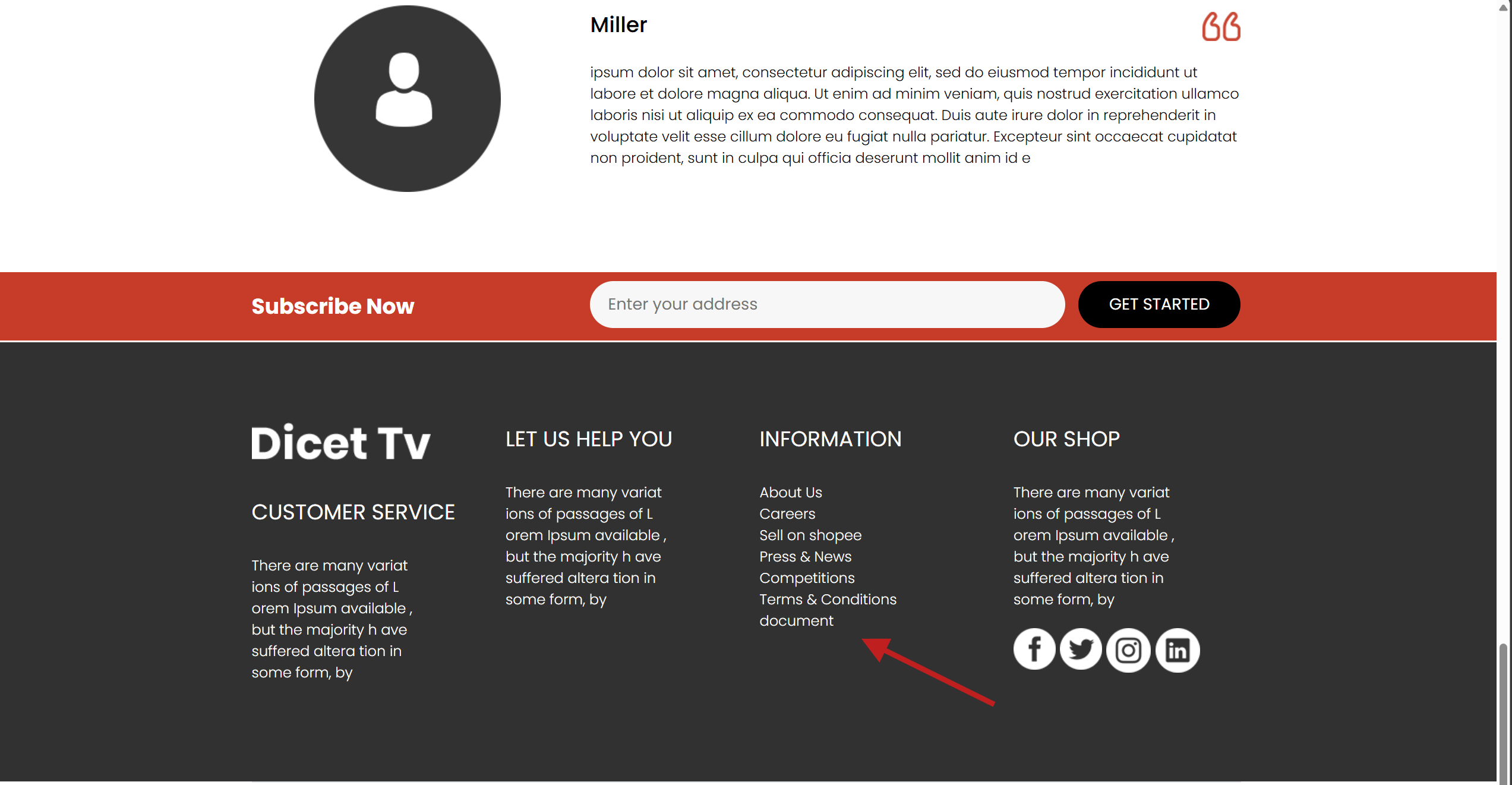

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

打开技术文档

发现后台地址用户名密码

访问/system1103/login.php,输入用户名密码

ctfshow{4b90c342-1706-43df-80d2-7f7d0c6e2af1}

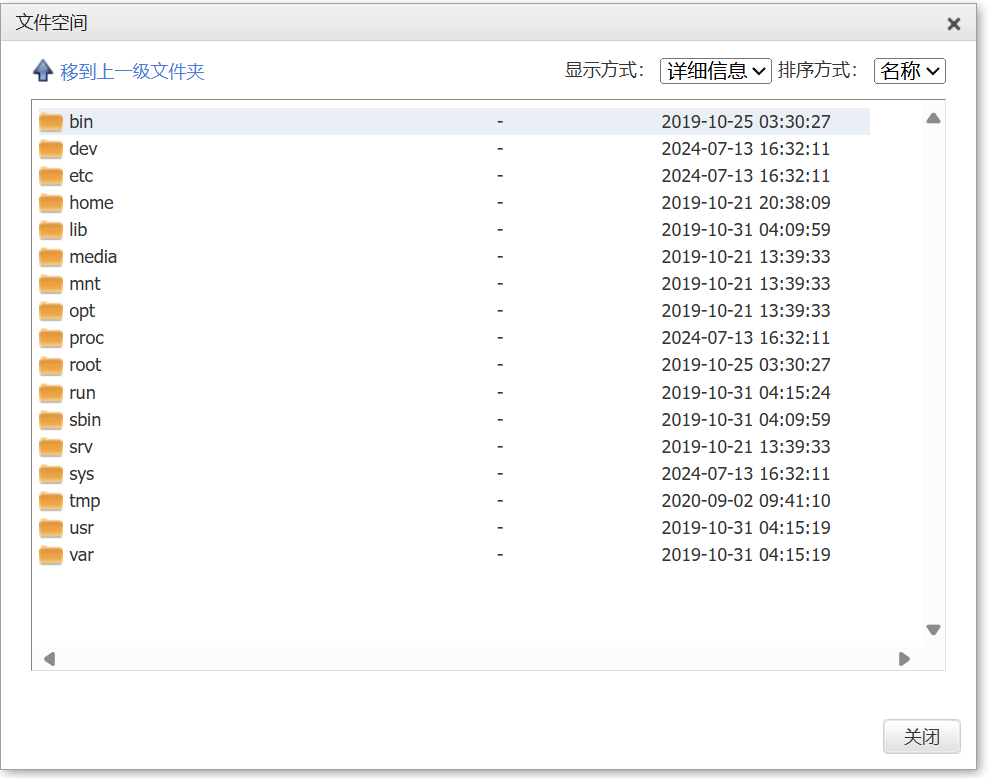

web14

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据提示访问/editor,插入文件

文件空间可访问靶机目录

/tmp/html/editor/nothinghere/fl000g.txt,访问/nothinghere/fl000g.txt

ctfshow{db8c33fa-a3dd-419b-85b4-e3ed70f61d38}

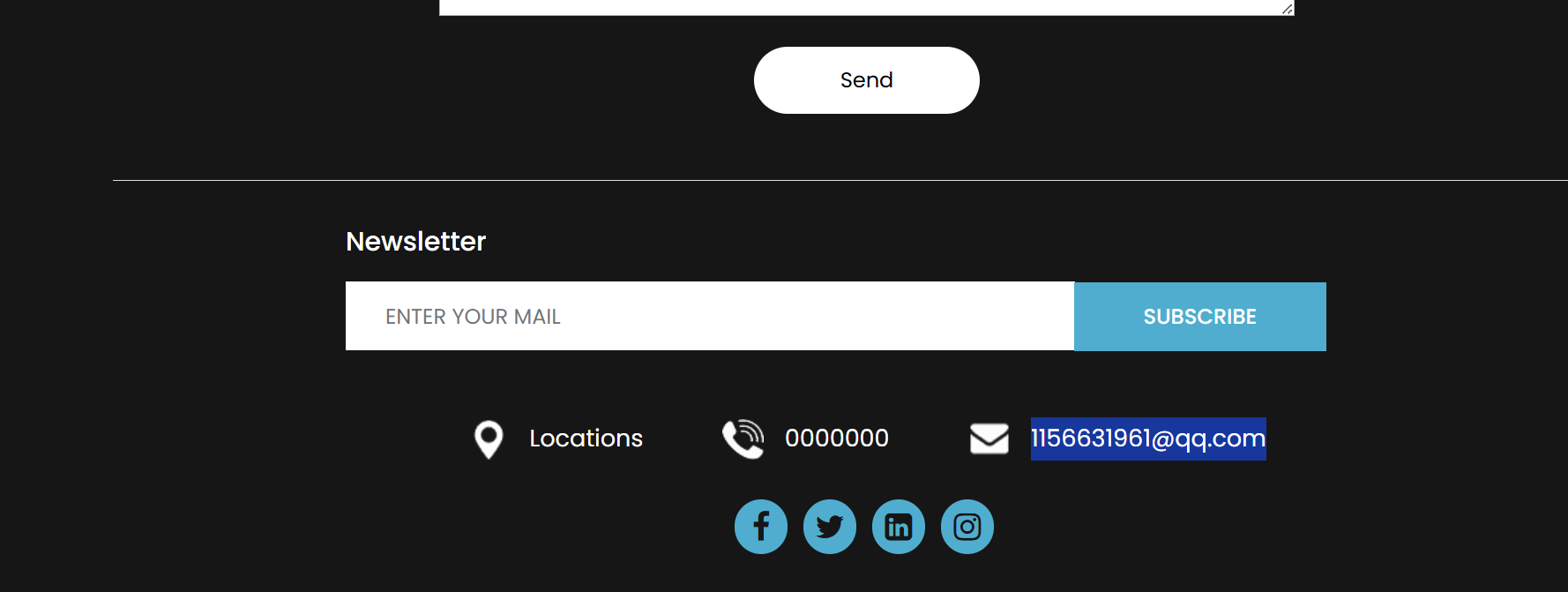

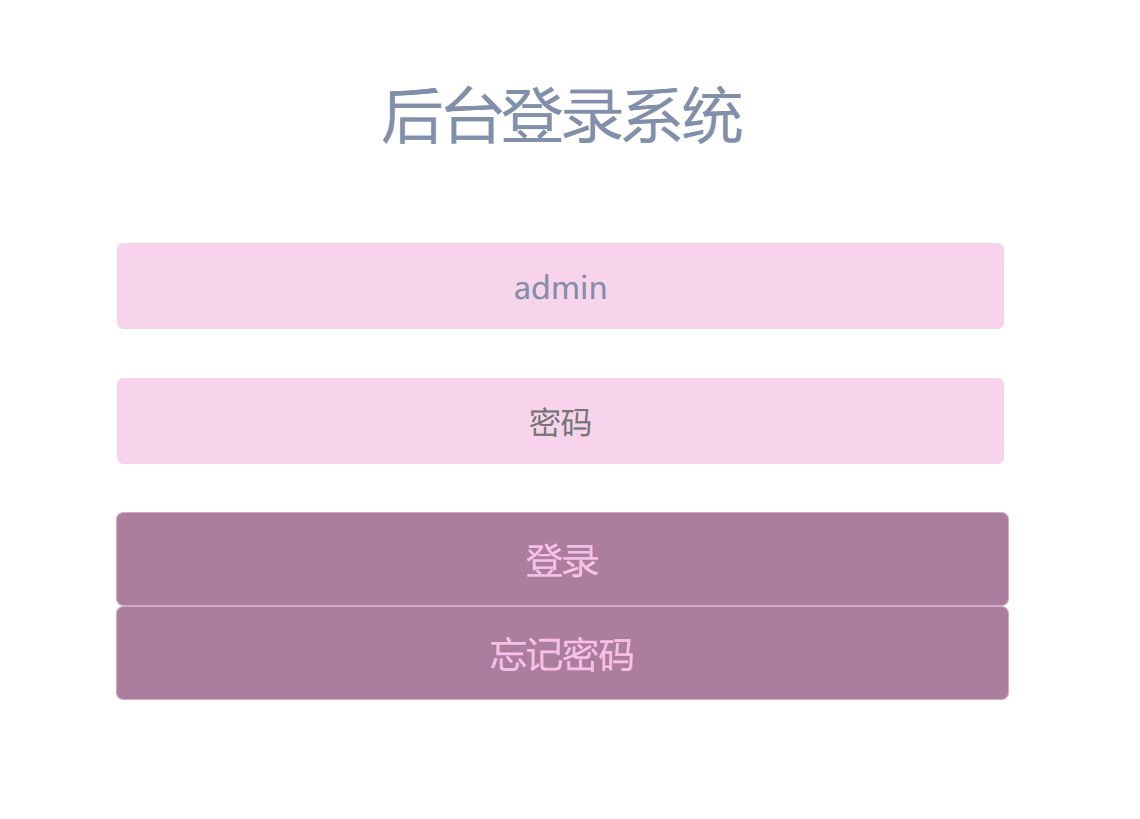

web15

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

根据提示在网站最下方找到邮箱[email protected]

访问后台/admin,用户名admin,密码试了几个弱密码不对,忘记密码

根据qq邮箱盒ta(bushi

ctfshow{cf860f9c-261c-4af2-bdbc-428ae9ee844d}

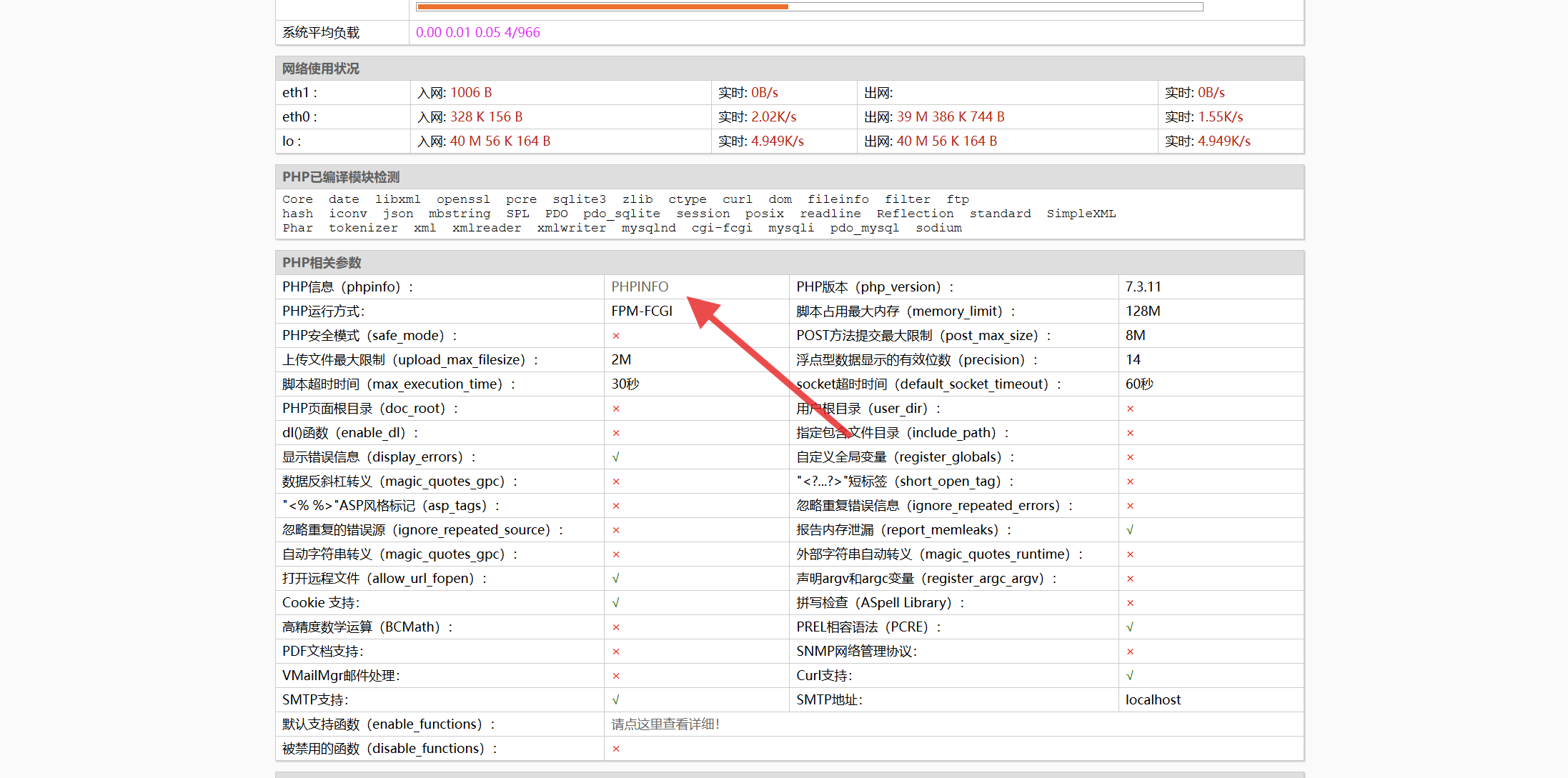

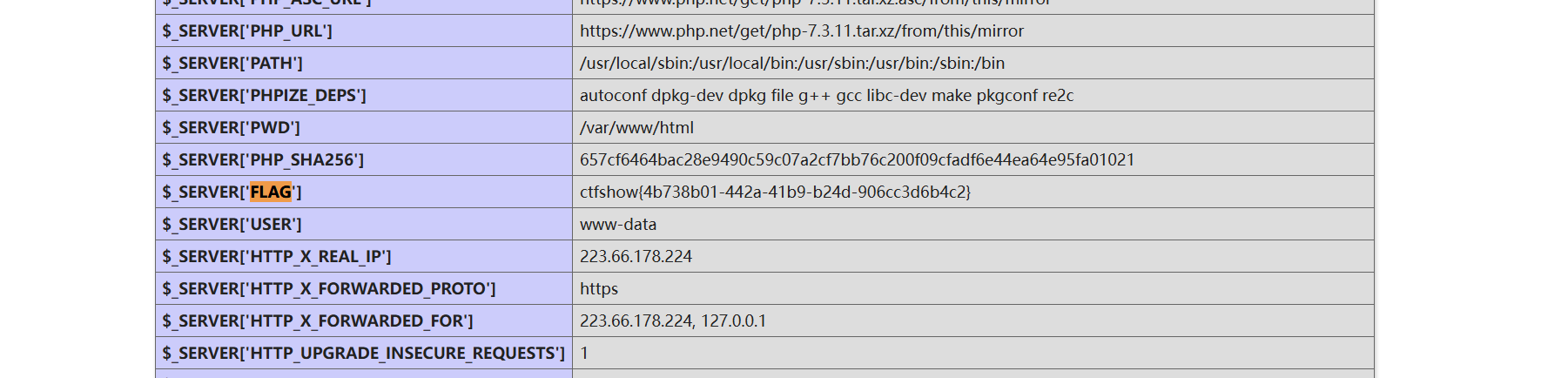

web16

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

php雅黑探针,访问tz.php,找到phpinfo

ctrl+f搜索flag,

ctfshow{4b738b01-442a-41b9-b24d-906cc3d6b4c2}

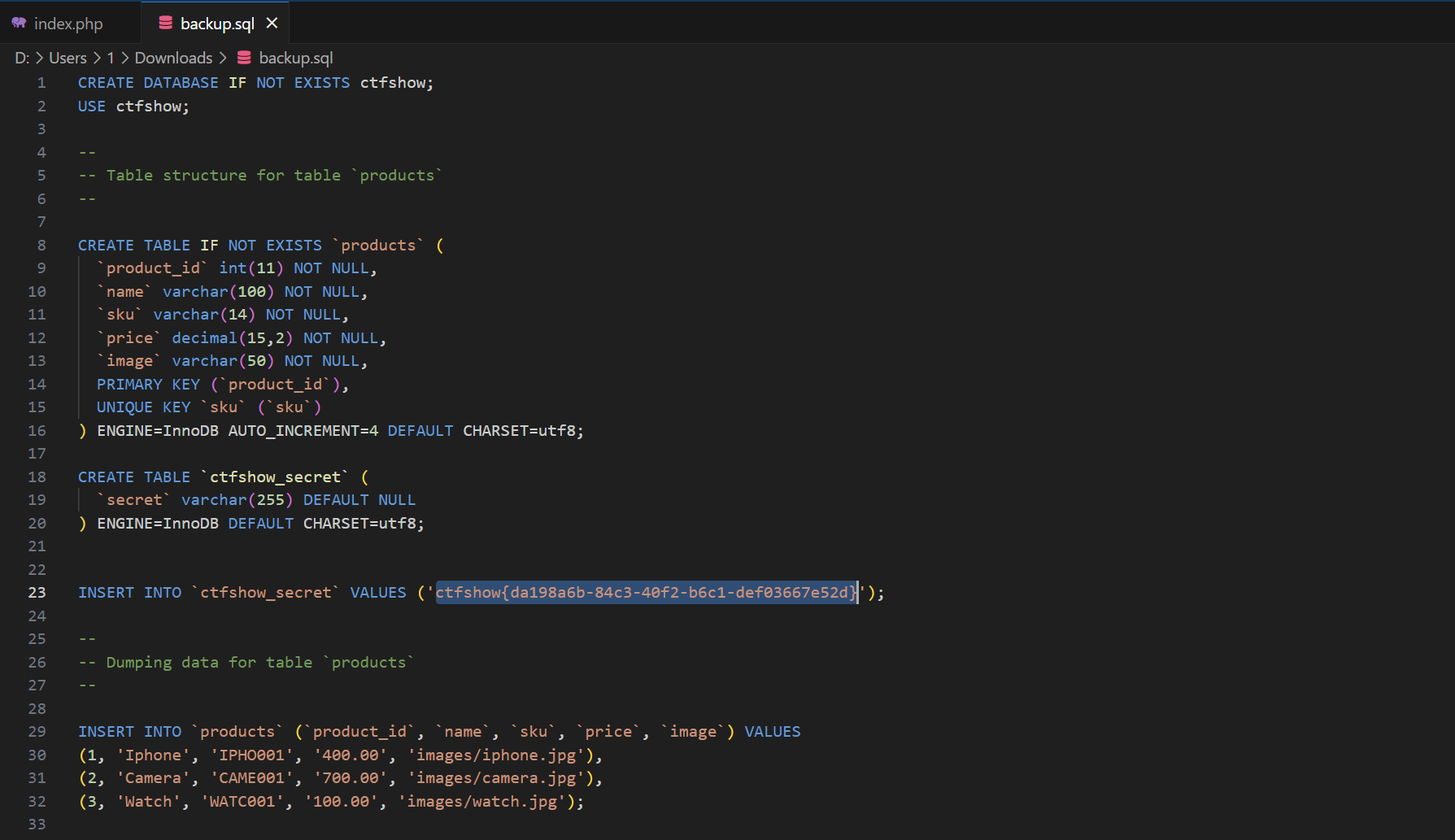

web17

备份的sql文件会泄露敏感信息

sql备份文件一般为backup.sql,/backup.sql

ctfshow{da198a6b-84c3-40f2-b6c1-def03667e52d}

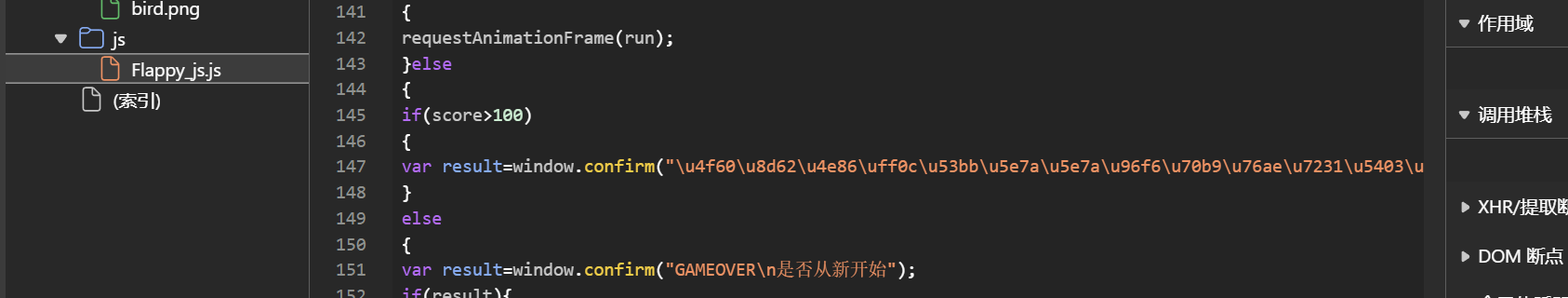

web18

不要着急,休息,休息一会儿,玩101分给你flag

游戏是真难玩,查看源代码Flappy_js.js,发现提示

unicode编码

挺抽象,访问/110.php

ctfshow{b4f522ed-8a12-4316-820c-3dc32b1f4440}

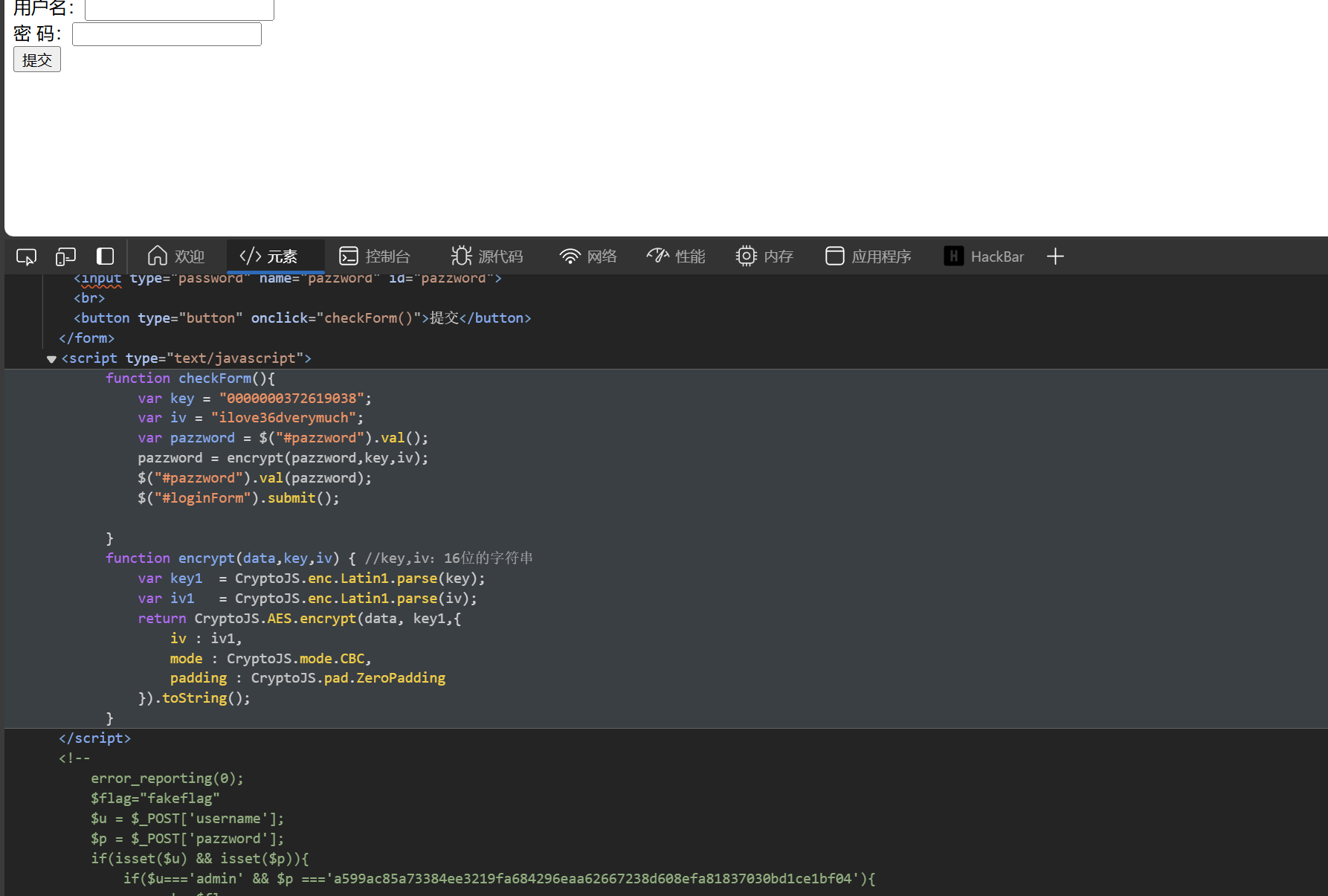

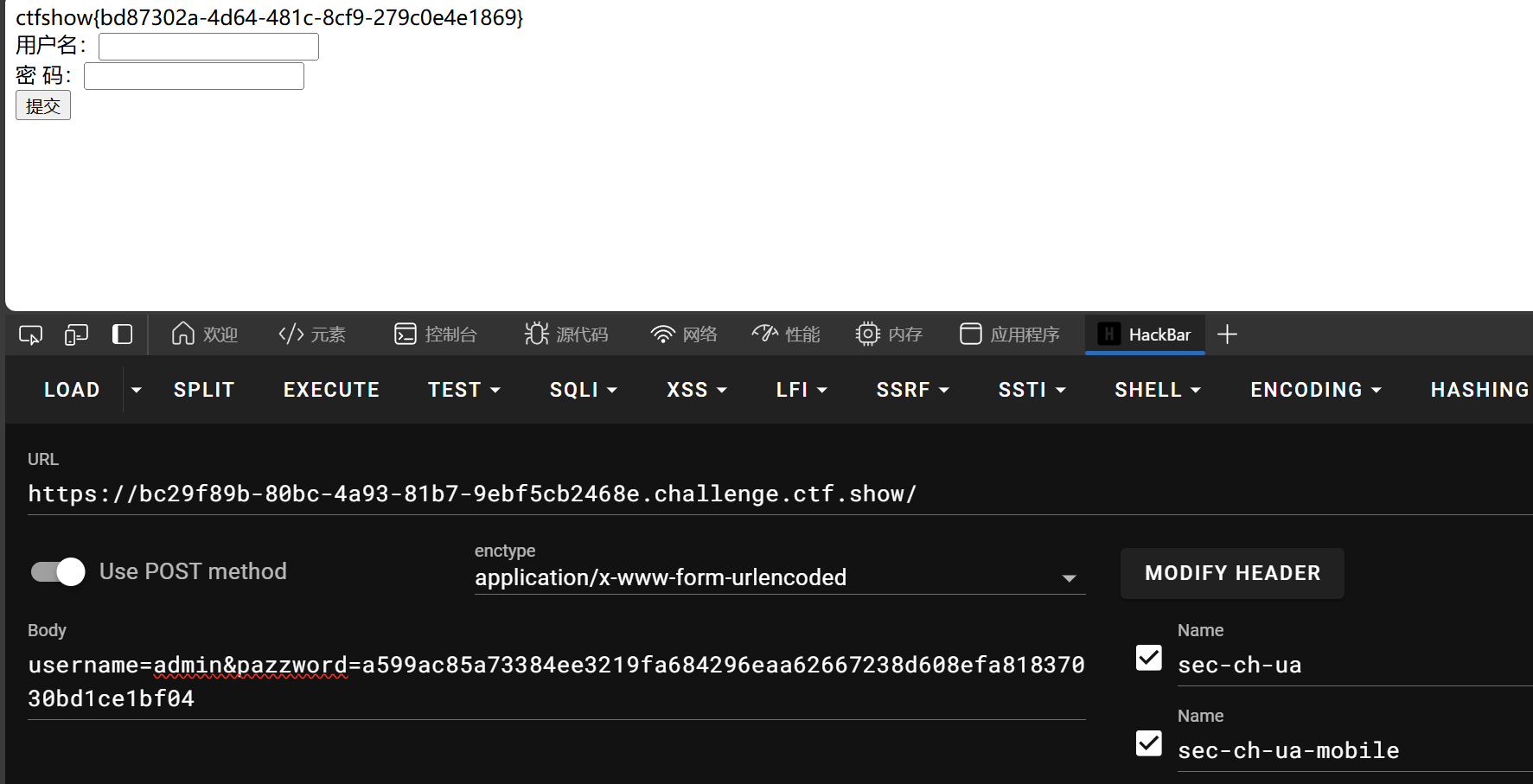

web19

密钥什么的,就不要放在前端了

F12

前端加密,挺贴心

post发包

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

ctfshow{bd87302a-4d64-481c-8cf9-279c0e4e1869}

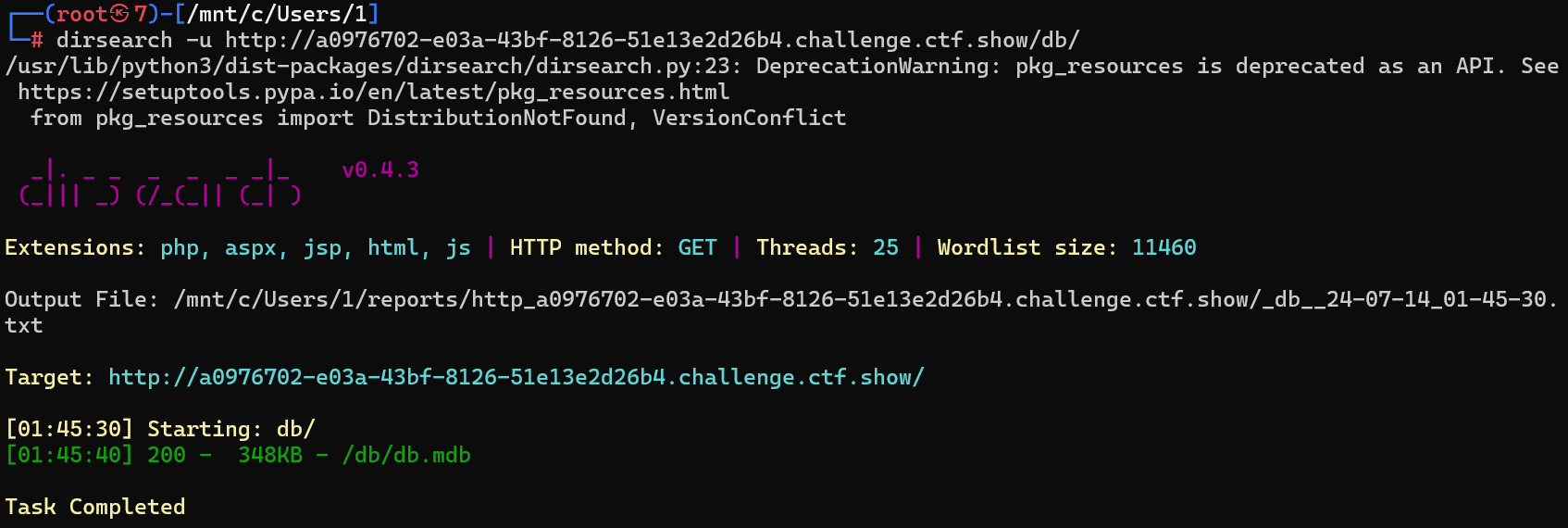

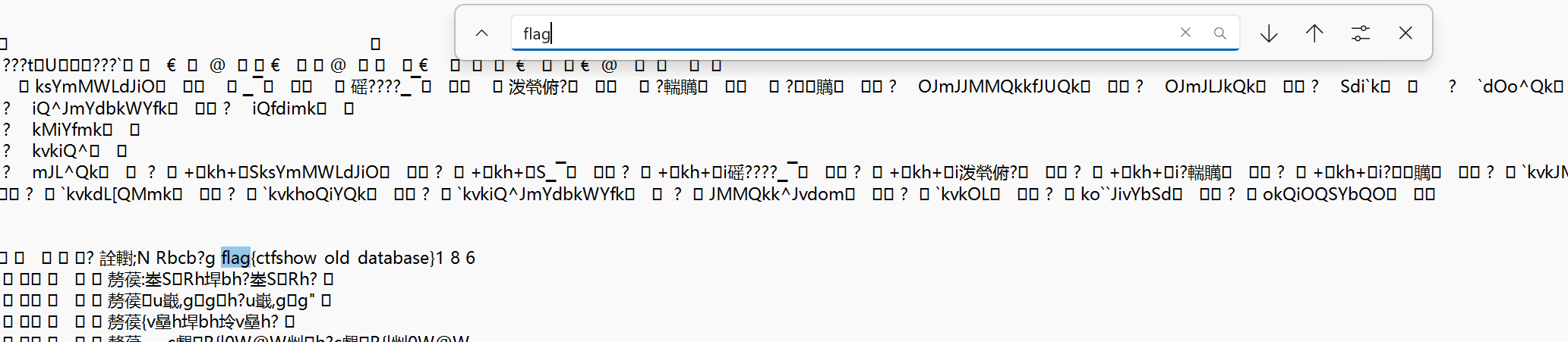

web20

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

dirsearch扫目录

拿到db.mdb,记事本打开搜索flag

flag{ctfshow_old_database}

总结

速通